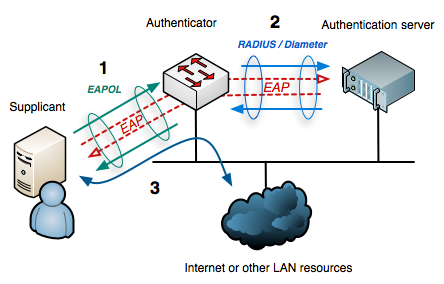

Dot1X merupakan implementasi dari standard IEEE 802.1X di MikroTik

RouterOS. Fungsi utama dari protokol ini adalah untuk mengaktifkan

fungsi Network Access Control pada koneksi kabel (port-based). Teknologi

ini juga bisa disebut sebagai EAP over LAN (EAPOL) karena untuk metode

authentikasi menggunakan protokol EAP (Extensible Authentication

Protocol).

Pada implementasinya setiap perangkat yang terkoneksi dengan standard 802.1X

akan dibagi kedalam beberapa istilah, yaitu supplicant, authenticator, authentication

server (RADIUS Server).

Dengan adanya Network Access Control ini, maka setiap perangkat (supplicant)

yang akan terkoneksi memerlukan authentikasi terlebih dahulu. Analoginya sama

seperti ketika kita akan terkoneksi ke wireless access point dan harus memasukkan

authentikasi sebelum terkoneksi.

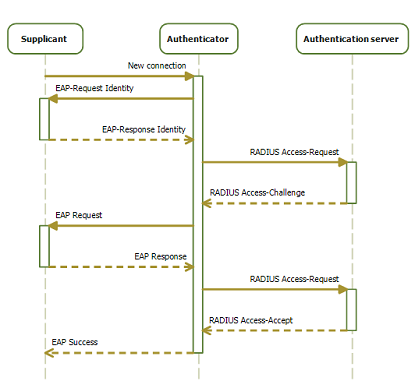

Adapun secara teknis ada beberapa proses/tahap untuk melakukan authentikasi diantaranya

Initialization, Initiation, Negotiation, Authentication.

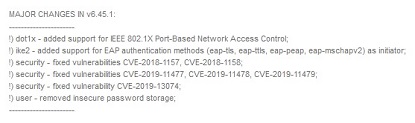

Pada Mikrotik fitur Dot1X (IEEE 802.1X) baru ditambahkan pada RouterOS versi

6.45.1. Saat ini Mikrotik mendukung untuk fungsi sebagai Supplicant ataupun Authenticator.

Dan tipe EAP yang disupport ketika sebagai supplicant seperti EAP-TLS, EAP-TTLS,

EAP-MSCHAPv2 dan PEAP.

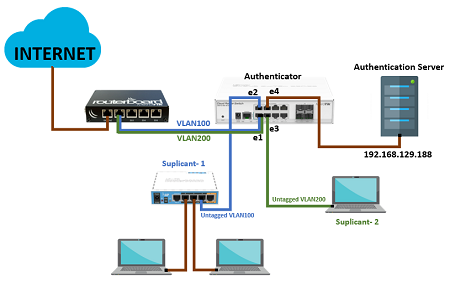

Contoh Implementasi

Konfigurasi Authenticator

Langkah pertama kita akan konfigurasi terlebih dahulu perangakat yang akan menjadi

authenticator. Perangkat yang digunakan adalah layer 2 device yang mana bisa menggunakan

CSS Series, CRS Series, atau Routerboard (Bridge mode).

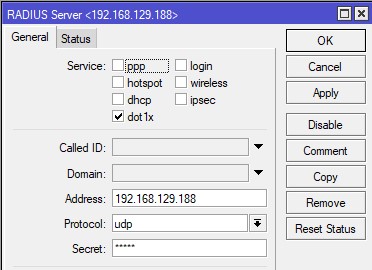

Konfigurasi yang dilakukan, kita akan setting pada menu 'RADIUS'. Kita arahkan

pada RADIUS Server yang ada di jaringan. Radius Server yang kami gunakan adalah

Freeradius.

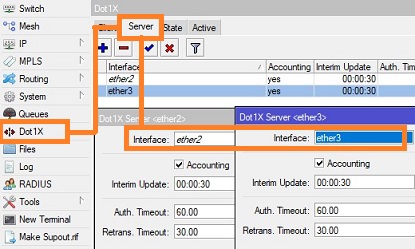

Selanjutnya kita setting untuk Dot1X server. Sesuai dengan contoh topologi diatas,

kita aktifkan Dot1X pada ether2 dan ether3.

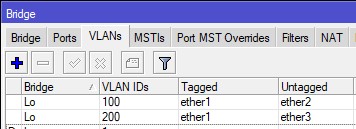

Kemudian kita juga buat konfigurasi VLAN untuk membagi broadcast domain disetiap

portnya. Pada ether1 kita setting sebagai 'Tagged Port', sedangkan ether2 sebagai

'Untagged Port' VLAN-ID 100 dan ether3 'Untagged Port' VLAN-ID 200.

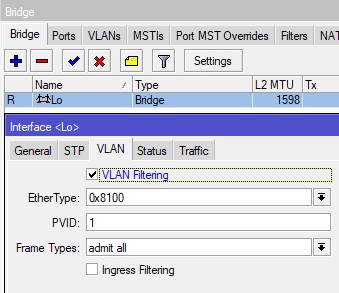

Konfigurasi VLAN ini kita gunakan metode 'Bridge VLAN Filtering'.

VLAN Assignment

Enable Bridge VLAN Filtering

Konfigurasi Supplicant

Untuk perangkat supplicant secara umum sudah support di berbagai platform, seperti

Windows, Linux, MAC OS, ataupun Router.

Contoh kasus disni kita akan mengunakan supplicant dengan perangkat Windows dan

Routerboard MikroTik.

Langkah-langkah konfigurasi

Windows sebagai

Dot1X Client:

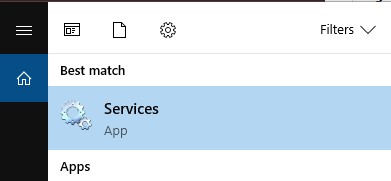

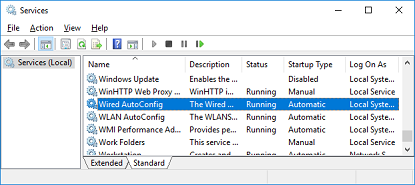

1. Mengaktifkan 'Wired AutoConfig' pada Windows 'Services'

Search 'Services'

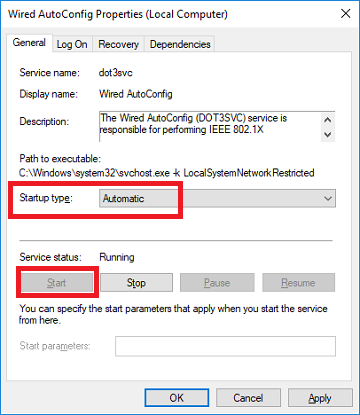

Pilih dan klik2x 'Wired AutoConfig'

Pilih Startup Type 'Automatic' dan 'Start'

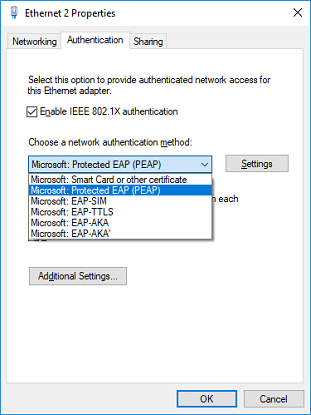

2. Kemudian jika 'Wired AutoConfig' sudah Running, maka pada adapter/ethernet

properties akan muncul Tab 'Authentication'. Disini kita bisa memilih jenis authentikasi

yang akan digunakan. Sebagai contoh, kita akan menggunakan Protected EAP (PEAP).

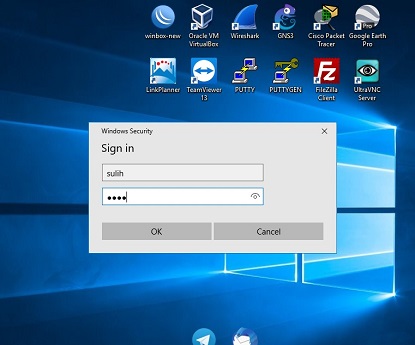

3. Jika sudah maka ketika perangkat tersebut disambungkan pada ether3 maka secara

otomatis akan ditampilkan sebuah 'Pop-Up' untuk mengisikan authentikasinya. Kemudian

kita isikan Username dan Password sesuai dengan data yang sudah disetting pada

RADIUS SERVER.

Langkah-langkah konfigurasi Mikrotik RouterOS sebagai Dot1X Client.

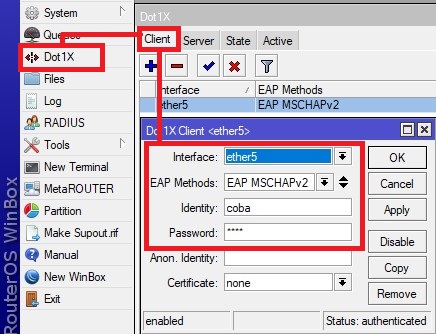

1. Masuk pada menu 'Dot1X', pilih pada Tab 'Client'. Kemudian tambahkan pengaturan

untuk mengaktifkan Dot1X Client. Pastikan Dot1X Client diaktifkan pada interface

router yang tersambung ke Dot1X Server (Authenticator).

2. Pastikan juga memasukkan username dan password dari RADIUS Server dengan benar.

Untuk Username diisi pada paremeter 'Identity'. Kemudian 'EAP Methods' kita menggunakan

EAP MSCHAPv2.

3. Jika berhasil, maka bisa dilihat pada informasi 'Status: authenticated'.

Monitoring Dot1X

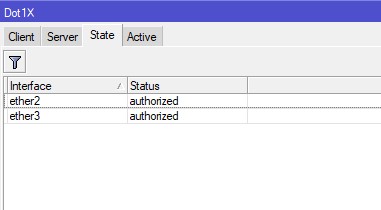

Hal terakhir adalah kita juga bisa melakukan monitoting apakah koneksi Dot1X

berhasil atau tidak melalui perangkat authenticator (Dot1X Server). Kita bisa

melihat pada Tab State dan juga Tab Active.

Pada Tab State terdapat informasi Status yang mana bisa berupa authorized, Iface-down,

rejected-holding, un-authorized.

- Authorized - Akses ke interface diijinkan

- iface-down - Kondisi interface tidak running

- rejected-holding - Akses ditolak (reject) oleh RADIUS Server

- un-authorized - Akses ke interface tidak dijinkan

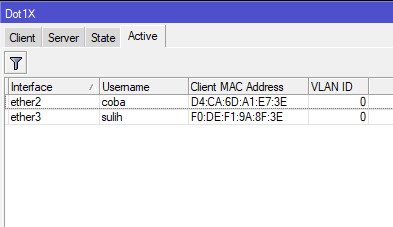

Pada Tab Active kita bisa melihat informasi MAC-Address dari perangkat supplicant

yang terkoneksi ke authenticator (Dot1x Server).

*) NOTE:

Untuk konfigurasi Dot1X Client pada Mikrotik RouterOS penggunaan EAP Methods

EAP-TLS, EAP-TTLS, EAP-PEAP diperlukan sertifikat SSL/TLS.