Sehubungan dengan hari Raya Idul Fitri 1446 H. Operasional kami libur pada tanggal 28 Maret - 07 April 2025 dan akan beroperasional kembali pada tanggal 08 April 2025.

Segenap Manajemen dan Karyawan Citraweb mengucapkan SELAMAT HARI RAYA IDUL FITRI 1446 H. MOHON MAAF LAHIR DAN BATIN.

VLAN atau Virtual LAN adalah metode untuk membuat dua atau lebih jaringan network yang berbeda dan berdiri sendiri secara software. Secara hardware, antar vlan tersebut masih dalam satu jalur hardware yang sama.

Nah, VLAN mempunyai banyak manfaat saat diimplementasikan di jaringan. Seperti lebih secure, mengurangi cost hardware, dan performa lebih tinggi. Dari segi security, vlan bisa digunakan untuk memisahkan divisi yang memiliki data sensitif bertujuan melindungi data rahasia.

Capsman sendiri adalah salah satu fitur di mikrotik yang bisa digunakan untuk mengontrol Access Point Mikrotik dalam jumlah yang banyak. Fitur ini hanya support ke sesama mikrotik saja, tidak bisa digunakan untuk Access Point vendor lain. Perangkat yang digunakan sebagai CapsMan tidak harus mempunyai Access Point. Dengan penggunaan capsman, anda akan lebih mudah untuk manage banyak access point secara bersamaan. Karena terpusat di capsman, jika ingin merubah konfigurasi tidak perlu harus di access pointnya tetapi cukup di capsman saja.

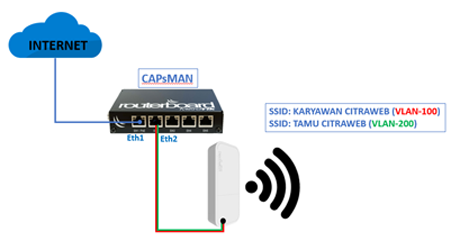

TOPOLOGI

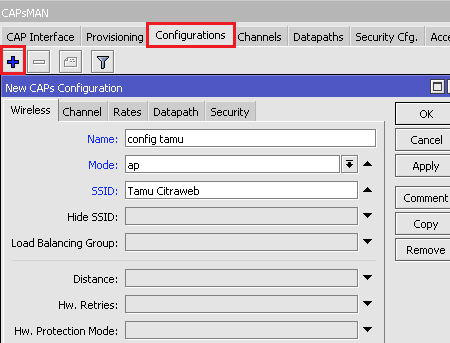

SSID pertama akan menggunakan "Karyawan Citraweb" dengan VLAN100.

SSID kedua (VAP) akan menggunakan "Tamu Citraweb" dengan VLAN200.

Konfigurasi CapsMan

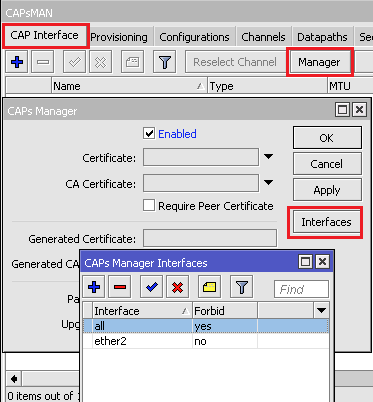

Pertama yang harus dikonfigurasi adalah mengaktifkan capsman yang ada pada router

utama (RB750Gr3). Untuk memproteksi router tidak mendeteksi CAP dari interface

lain, tambahkan "interface ether2 forbid=no" dan untuk "all forbid=yes"

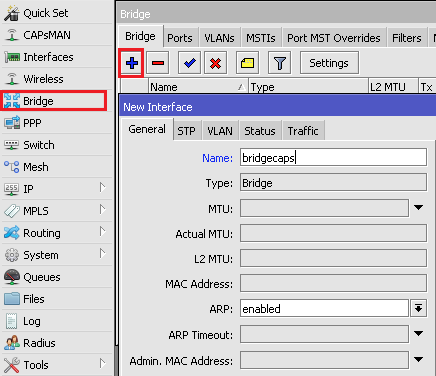

Setelah capsman diaktifkan, buat bridge untuk access point yang akan di control.

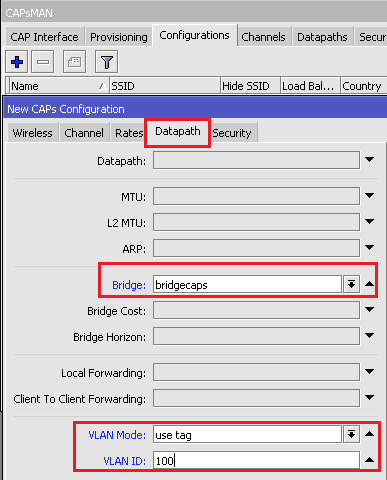

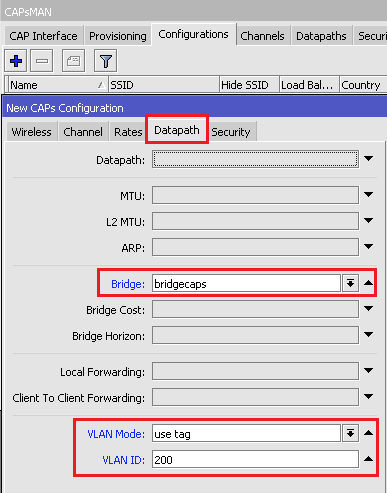

Dalam case ini, kita akan menggunakan mode CapsMan Forwarding. Dalam mode ini,

interkoneksi antara CAP dan CapsMan akan dienkapsulasi dengan header spesial dari

CapsMan. Jika ingin menggunakan VLAN, harus menggunakan parameter Vlan-mode karena

vlan hanya bisa ditambahkan di CapsMan. Switch dibawahnya tidak bisa mendeteksi

VLAN-ID yang diset karena sudah dienkapsulasi oleh CapsMan.

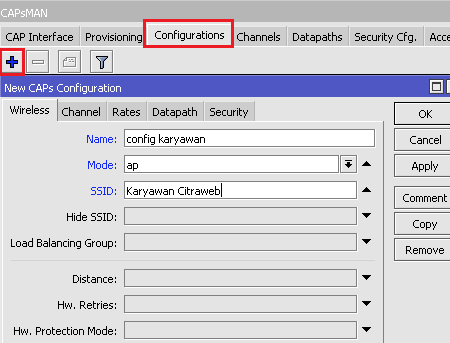

Yang perlu diperhatikan saat pembuatan configuration adalah parameter VLAN-mode

dan VLAN-ID di datapath. Kita akan menggunakan SSID=Karyawan Citraweb, Vlan-mode=use-tag,

VLAN-ID=100.

Untuk SSID=Tamu Citraweb menggunakan VLAN-ID=200.

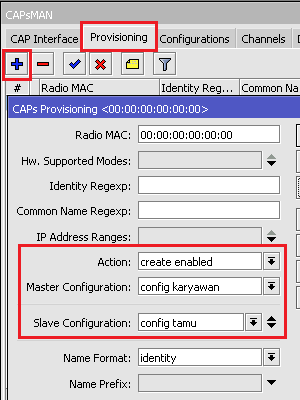

Setelah konfigurasi dibuat, tinggal tambahkan provisioning yaitu dengan master

configuration adalah untuk access point utama (Config Karyawan). Slave configuration

adalah untuk

Virtual Access Point (Config Tamu).

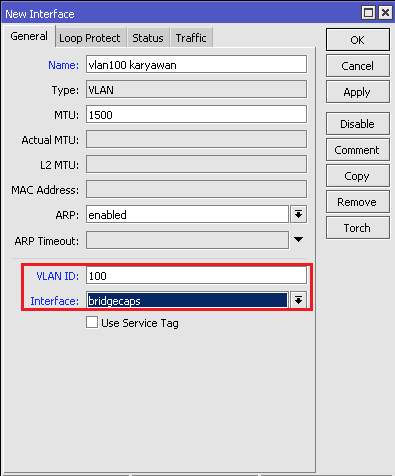

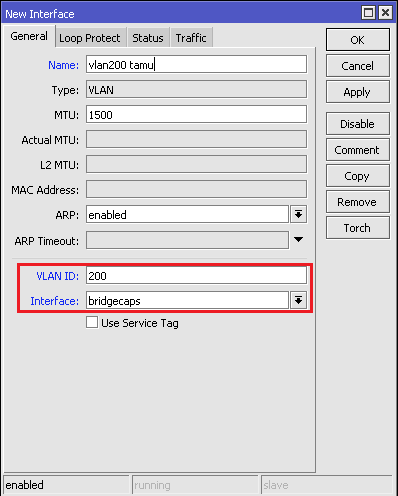

Selanjutnya, buat interface VLAN ke interface Bridge yang sudah dibuat.

Pastikan VLAN-ID yang dibuat, sama dengan VLAN-ID pada datapath capsman.

Yaitu membuat 2 VLAN, VLAN100 dan VLAN200.

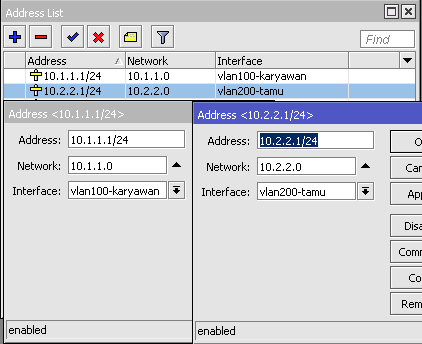

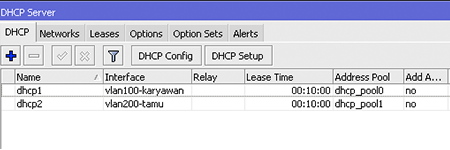

Agar client dibawah CAP bisa mendapatkan IP, tambahkan IP Address

dan DHCP Server pada CapsMan.

Yaitu ke vlan100 dan vlan200 dengan IP yang berbeda.

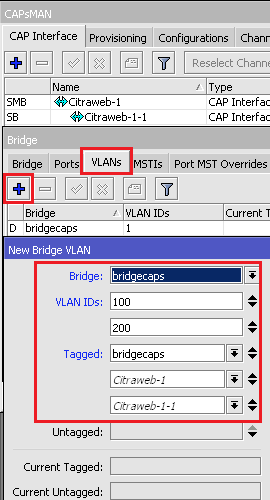

Jika CAP sudah terdeteksi, masuk ke menu Bridge>VLANs dan tambahkan rule yaitu VLAN IDs yang sudah dibuat. Lalu isikan tagged untuk bridge, dan 2 access point cap.

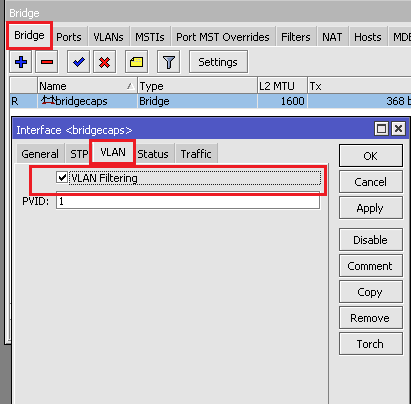

Jika sudah ditambahkan, tinggal aktifkan VLAN Filtering yang ada pada Bridge.

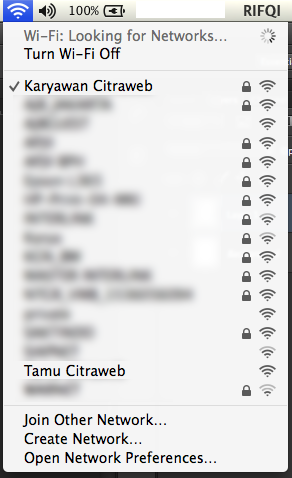

Hasilnya, akan ada 2 SSID yang muncul di jaringan. Yaitu SSID Tamu dan SSID Karyawan.

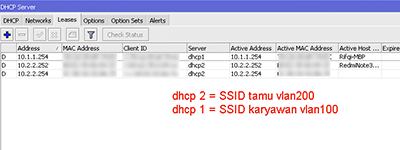

Saat client coba connect ke SSID tersebut, client akan mendapatkan IP yang berbeda.

IP tersebut bisa langsung dipantau pada router utama (CapsMan).

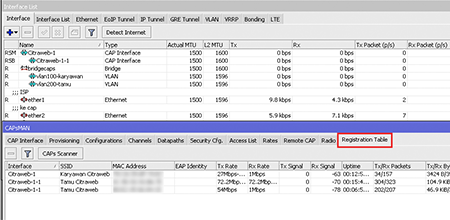

Bisa juga dimonitoring pada bagian CapsMan>Registration. Dimenu ini kita bisa

mengetahui client mana yang sudah terkoneksi ke CAP.

Konfigurasi capsman dengan vlan dan vap cukup mudah. Dalam Capsman sendiri ada 2 metode dalam distribusinya :

1. Capsman Forwarding = semua client akan diteruskan ke capsman, dalam artian capsman akan menghandle semua service (ap, ip, dhcp, gateway dll)

2. Local Forwarding = client tidak akan diforward ke capsman. CapsMan hanya akan provide konfigurasi Access Point saja.

Anda bisa tentukan forwarding yang anda inginkan sesuai dengan kebutuhan. Bisa

juga diadaptasikan berdasarkan jaringan yang anda miliki.

Kembali ke :

Halaman Artikel | Kategori Fitur & Penggunaan