Setelah selesai dengan setting fitur yang dibutuhkan, terkadang admin jaringan mengabaikan sisi kemanan router. Hal ini akan sangat riskan akan terjadinya serangan terhadap router, terlebih ketika router langsung terkoneksi ke internet dan memiliki ip public. Namun jangan salah, serangan terhadap router tidak selalu berasal dari jaringan internet, bisa juga berasal dari jaringan lokal. Kita akan coba bahas langkah pertama yang perlu dilakukan untuk menjaga router dari orang yang tidak bertanggung jawab.

Services

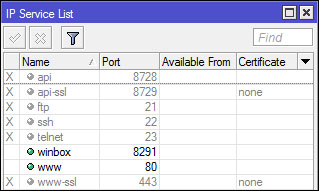

Router Mikrotik menjalankan beberapa service untuk memudahkan cara user dalam mengakses router, atau menggunakan fitur lainnya. Service ini by-default akan dijalankan oleh router terus menerus. Kita bisa cek service yang dijalankan oleh mikrotik di menu IP --> Services

Ada beberapa service yang secara default dijalankan oleh router mikrotik. Berikut detail informasi service router MikroTik dan kegunaannya.

Selanjutnya adalah pertanyaan bagi administrator jaringan, apakah kemudian semua

service tersebut akan digunakan ?. Terkadang admin jaringan tidak terlalu peduli,

service tetap berjalan padahal tidak dibutuhkan, sehingga service ini bisa dimanfaatkan

oleh orang yang tidak bertanggung jawab setiap saat. Pernahkah Anda membuka terminal

router MikroTik kemudian muncul pemberitahuan "failure for user root from xx.xx.x.xxx via ssh" ? Error

tersebut menginformasikan bahwa ada user yang mencoba mengakses router dengan

menebak username dan password router.

Disable Service

Untuk meminimalisasi user mencoba mengakses router menggunakan service tertentu, administrator jaringan bisa mematikan service yang dirasa tidak digunakan. Misal kita hanya butuh memngakses router via winbox dan web-base, maka kita bisa matikan service selain dua service tadi.

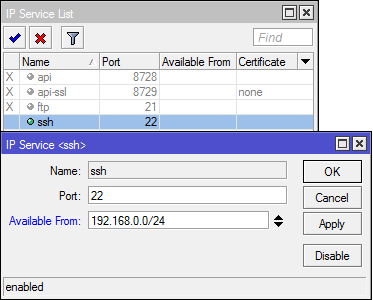

Available From

Administrator jaringan bisa membatasi dari jaringan mana router bisa diakses

pada service tertentu dengan menentukan parameter "Available From" pada setting

service. dengan menentukan "Available From", maka service hanya bisa diakses dari

jaringan yang sudah ditentukan. Ketika ada yang mencoba mengakses router dari

jaringan diluar allowed-address, secara otomatis akan ditolak oleh router. Parameter

"Available From" bisa diisi dengan IP address ataupun network address.

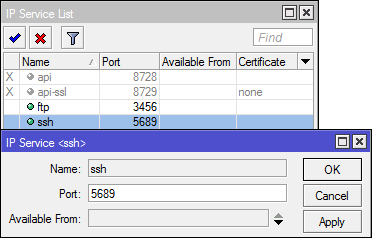

Ubah Port

Management User

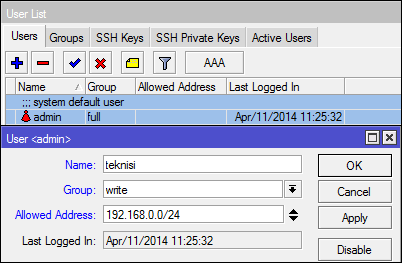

Beberapa administrator kadang berpikir bahwa dengan memberi password saja sudah cukup. Kemudian men-share username dan password ke beberapa rekan teknisi, bahkan untuk teknisi yang hanya memiliki akses monitoring router juga diberikan hak akses admin. Hal ini tentu akan sangat riskan ketika router yang dihandle merupakan router penting. Berikut beberapa tips management user yang bijak.

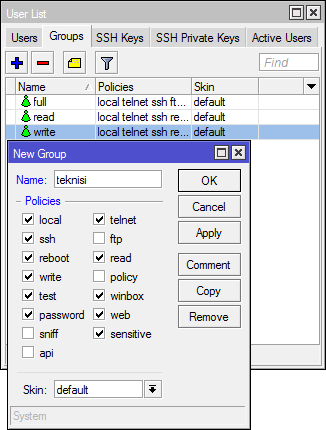

Group Policies

Teknisi yang hanya memiliki tanggung jawab monitoring jaringan tidak membutuhkan

hak akses full terhadap router. Biasanya hak akses full hanya dimiliki oleh orang

yang paling tahu terhadap kondisi dan konfigurasi router. Admin jaringan bisa

membuat user sesuai dengan tanggung jawab kerja masing - masing dengan menentukan

group dan policies pada setting user. Jika menggunakan Winbox, masuk ke menu System

--> User --> Tab Group.

Ada beberapa opsi kebijakan yang akan diberikan untuk menentukan priviledge user.

berikut detail opsi policy dan hak yang dimiliki :

Allowed Address

"Allowed Address" digunakan untuk menentukan dari jaringan mana user tersebut boleh akses ke router. Misalkan admin jaringan memiliki kebijakan bahwa teknisi hanya boleh mengankses router melalui jaringan lokal, tidak boleh melalui jaringan public. pada kasus seperti ini, kita bisa menggunakan opsi "Allowed Address".

Allowed address bisa dengan ip address atau network addresss. Jika kita isi dengan ip address, maka user hanya bisa login ketika menggunakan ip address tertentu, jika kita isi network address, user bisa digunakan pada segmen Ip address tertentu.

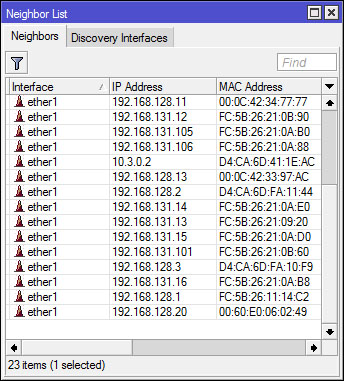

MikroTik Neighbor Discovery Protocol (MNDP)

Merupakan layer 2 broadcast domain yang mengijinkan perangkat yang support MNDP atau CDP untuk saling "menemukan". Contoh paling sederhana ketika kita scan winbox untuk meremote router. Dengan melakukan scan, akan muncul informasi mac address, identity, dan ip address router. Sehingga pada saat MNDP ini berjalan, user yang berada dalam jaringan router bisa dengan mudah menemukan router, dan mengetahui beberapa informasi router. Pada router Mikrotik, router yang menjalankan MNDP bisa dilihat di menu IP --> Neighbors. Akan terlihat router yang sedang terkoneksi dan menjalankan MNDP.

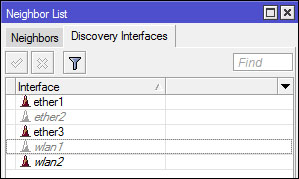

Agar router tidak menampilkan informasi ketika ada user yang melakukan scan discovery protokol, administrator jaringan disarankan untuk men-disable discovery interface. Jika menggunakan Winbox, masuk ke menu IP --> Neighboor --> Tab Discovery Interfaces.

Misalnya kita disable ether2 pada setting discovery interfaces, maka router tidak

dapat di scan atau "ditemukan" dari jaringan yang terkoneksi ke ether2.

Kembali ke :

Halaman Artikel | Kategori Tips & Trik